一、背景概述

使用H3C低端系列防火墙性能较低,如果采用串接组网的话防火墙吞吐不足会导致业务丢包。故采用万兆防火墙串接配置安全策略。深度包检测检测采用一台H3C低端防火墙F1000-XXX配置license分析现网流量通过IPS、AV防病毒、ACG上网行为管理模块等进行分析,该设备旁挂在核心交换机上,采用端口镜像方式引流。防火墙侧采用三层口与交换机互联,配置接口对黑洞。配置如下

bridge 1 blackhole

add interface GigabitEthernet1/0/1

#

interface GigabitEthernet1/0/1

port link-mode route

description TO[Core_S5500V2-28C-EI]PBR_Business

combo enable fiber

#

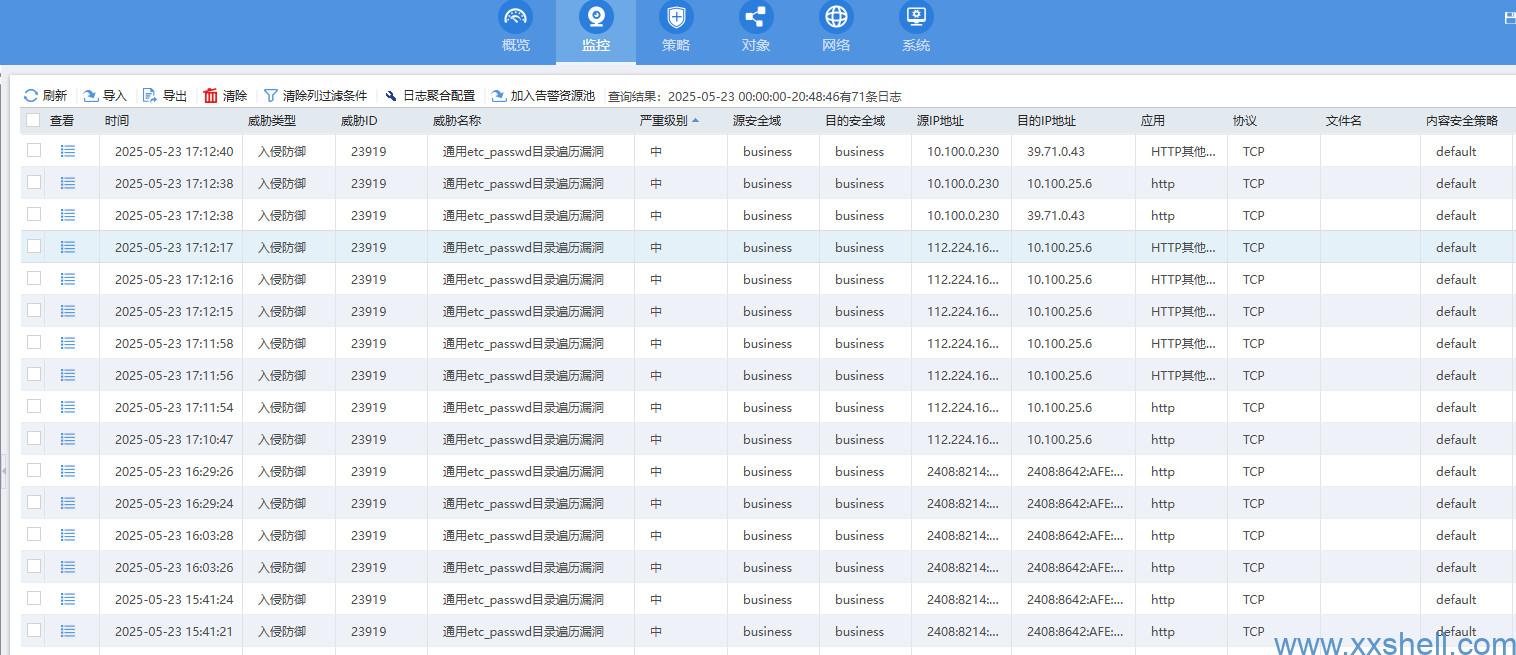

深度包检测防火墙部署完成一段时间发现只有一个业务地址段的流量出现告警日志,通过IPS测试语句发现 http://www.h3c.com/etc/passwd 无法触发带有VLANID的业务地址段。

二、问题排查

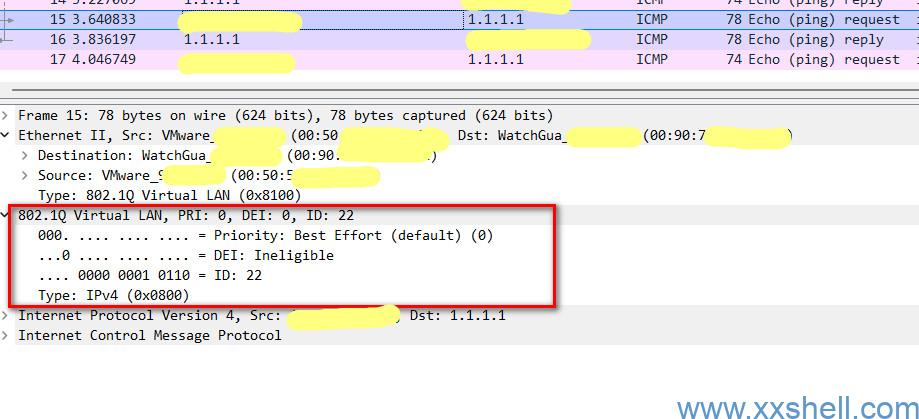

问题排查通过抓包发现到防火墙能正常分析的流量不带vlanid结尾为0X0800可以被解析(因镜像的上联口采用pvid方式剥离标签,所以交换机端口镜像到DPI防火墙所以防火墙能分析该地址段的流量)。图下图抓包所示:

三、问题处理

1、可以在VLAN终结处进行镜像,这样镜像过来的流量不带vlanid,但是局点使用爱快软路由作为出口,镜像流量非常消耗CPU,打流发现CPU标高,所以需要继续在交换机上做文章。

2、首先采用流镜像的方式,在全局调用(该方式无法解决问题,全局镜像过来的带会都标签且只带一层标签)。配置如下:

traffic classifier ips_ljx operator and

if-match acl 3100

#

traffic behavior ips_ljx

mirror-to interface GigabitEthernet 1/0/21

#

qos policy ips_ljx

classifier ips_ljx behavior ips_ljx

#

qos apply policy ips_ljx global inbound

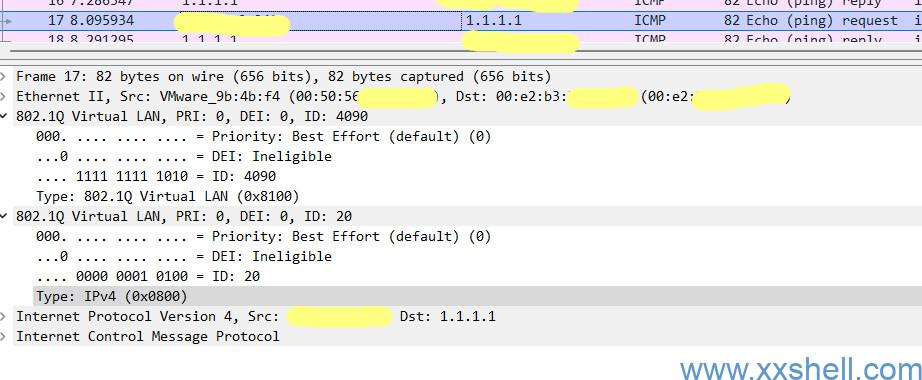

3、【通过镜像VLAN的方式解决问题】采用镜像vlan的方式将镜像过来的流量携带两层表标签,估计防火墙侧截断可能存在问题,通过Type类型为0X0800为尾部截断能让防火墙正确识别。下面有抓包与交换机配置。

mirroring-group 1 remote-source

mirroring-group 1 remote-probe vlan 4090

#

interface Ten-GigabitEthernet1/0/28

port link-mode bridge

port link-type trunk

port trunk permit vlan 【业务vlan】 4091 to 4094

mirroring-group 1 mirroring-port both

#

interface GigabitEthernet1/0/21

port link-mode bridge

port access vlan 4090

combo enable auto

undo stp enable

mirroring-group 1 monitor-egress

#

未来往事

未来往事